Einleitung

Das Bundesamt für Verfassungsschutz (BfV) veröffentlichte am 31.08.2023 einen Cyber-Brief unter dem Titel „BfV Cyber-Brief Nr. 02/2023 – Gruppierungen APT 15 und APT 31 nutzen Heimnetzwerkgeräte für staatlich gesteuerte Cyberangriffskampagnen“1. Im Folgenden wird eine Zusammenfassung der zentralen Inhalte dieses Dokuments präsentiert.

Zunächst wird die Kompromittierung von IoT-Geräten (Internet of Things) thematisiert. Hierbei wird erläutert, wie bestimmte Gruppierungen, Heimnetzwerkgeräte zur Verschleierung ihrer Cyberangriffskampagnen nutzen.

Im Anschluss wird das Verschleierungsnetz vorgestellt, welches von den Angreifern genutzt wird, um ihre Identität zu verbergen. Dieses Netzwerk ermöglicht es den Angreifern, ihre IP-Adresse hinter mehreren Ebenen zu verstecken, sodass eine Rückverfolgung und Identifizierung erheblich erschwert wird. Die Struktur dieses Netzwerks und die damit verbundenen Herausforderungen für die Ermittlungsbehörden werden detailliert erläutert.

Schließlich werden die Handlungsempfehlungen des Bundesamtes für Verfassungsschutz präsentiert. Diese Empfehlungen richten sich an Einzelpersonen und Organisationen und bieten Leitlinien für den sicheren Umgang mit IoT-Geräten. Ziel ist es, das Risiko einer Kompromittierung zu minimieren und somit die Sicherheit der Nutzer gewährleisten.

Kompromittierung von IoT-Geräten

Hackergruppen wie APT 15 und APT 31 entwickeln kontinuierlich neue Methoden, um Unternehmen, Behörden und andere attraktive Ziele zu attackieren. Ein bevorzugtes Mittel für ihre Angriffe stellt dabei die Ausnutzung von kompromittierten IoT-Geräten (Internet der Dinge) aus Heimnetzwerken dar. Diese Geräte, einschließlich Router, NAS-Systeme, Firewall-Systeme und andere IoT-Geräte, werden in großem Umfang durch die Ausnutzung bestehender Sicherheitslücken von den Angreifern übernommen.

Nach der Kompromittierung werden diese Geräte in ein Verschleierungsnetz in Form eines VPNs integriert. Dies ermöglicht den Hackern, Angriffe auf verschiedene Organisationen zu starten, die aufgrund des Verschleierungsnetzes nur sehr schwer zurückverfolgbar sind. Ein besonderes Problem besteht darin, dass die Angriffe aufgrund der Übernahme legitimer Endgeräte für Organisationen schwerer zu detektieren sind, da sie von legitimen IP-Adressen innerhalb Deutschlands ausgehen und somit nicht direkt im Rahmen der Detektion bekannter Angriffsmuster identifiziert werden können.

Die Besitzer der Geräte im Verschleierungsnetz sind nicht das eigentliche Ziel der Hacker, sondern werden lediglich als VPN-Knoten für illegale Aktivitäten missbraucht. Für Ermittlungsbehörden ist es meist nur möglich, die betroffenen Endgeräte zu identifizieren, nicht jedoch die eigentlichen Angreifer. Privatpersonen tragen die Verantwortung für die betriebenen IT-Geräte und können sich somit auch strafbar machen, wenn von ihren Geräten aus Angriffe durchgeführt werden.

Verschleierungsnetz

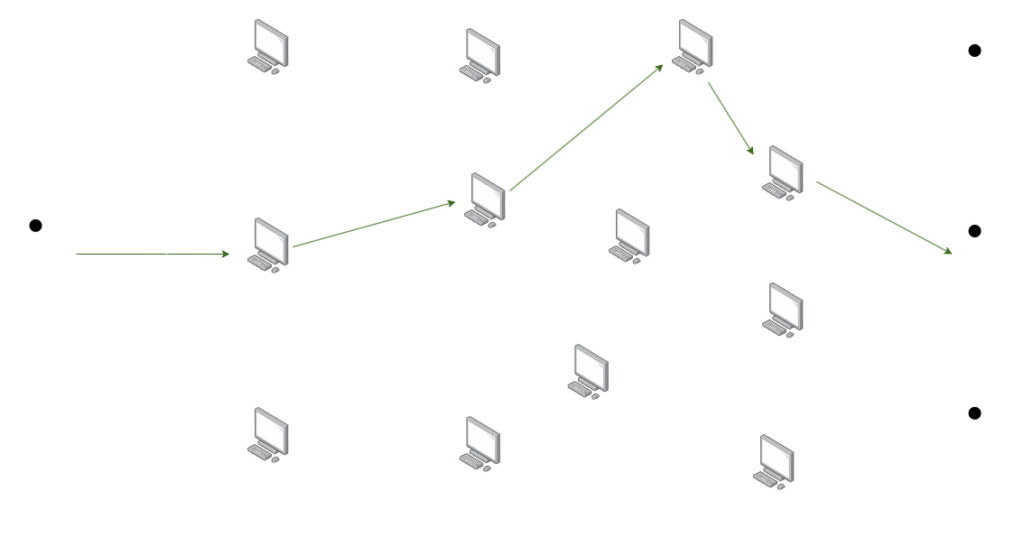

Das Verschleierungsnetz dient dazu, die Identität des Angreifers zu verbergen. Die Betroffenen sehen lediglich die IP-Adresse eines scheinbar harmlosen und unauffälligen Nutzers, hinter der sich jedoch ein kompromittiertes IoT-Gerät und damit ein Angreifer verbirgt. Die IP-Adresse des eigentlichen Angreifers bleibt dabei hinter mehreren Ebenen des aufgebauten Verschleierungsnetzes versteckt und der Angreifer kommuniziert nur über Mittelsmänner mit seinem Opfer.

Das Netzwerk ist so konzipiert, dass es eine Zugangsebene als Einstieg in das Netzwerk gibt. Der Angreifer stellt zu diesen Knotenpunkten (Nodes) eine Verbindung her und erhält somit Zugang zum Verschleierungsnetz. Anschließend kommuniziert der genutzte Knotenpunkt des Zugangsnetzes mit den Knotenpunkten im Verschleierungsnetz, bevor einer dieser Knotenpunkte die eigentliche Verbindung zum Opfer herstellt. Diese Struktur ist vergleichbar mit dem Tor-Netzwerk2, bei dem Datenpakete ebenfalls über eine Kette von mehreren Knotenpunkten übertragen werden, wobei jeder betroffene Knotenpunkt nur den vorherigen und den nachfolgenden Knotenpunkt kennt.

Für Ermittlungsbehörden besteht die Schwierigkeit darin, dass eine Anfrage zur Offenlegung von Informationen über den Angreifer nur die IP-Adresse des letzten Knotenpunkts preisgeben würde, nicht jedoch des eigentlichen Angreifers. Um die Angreifer zu identifizieren, müsste die Ermittlungsbehörde Auskünfte über diverse Knotenpunkte einholen, was einen komplexen und bürokratisch aufwendigen Prozess darstellt.

Der Einsatz des Verschleierungsnetzes hat diverse Vorteile für Angreifer: Beispielsweise ist es hilfreich für die Täter, dass der Angriff über IP-Adressen erfolgt, die als legitim erscheinen, wodurch einige Schutzmechanismen umgangen werden können, wie beispielsweise Geo-Filtering. Zudem kann der Angriff parallel von verschiedenen IP-Adressen aus erfolgen, da auf eine Vielzahl von kompromittierten Geräten zugegriffen werden kann. Selbst das Blockieren von IP-Adressen durch die Sicherheitssysteme der Opfer ist nicht ausreichend, um solche Angriffe abzuwehren.

Handlungsempfehlungen

Angesichts der Bedrohungslage, hat das Bundesamt für Verfassungsschutz eine Reihe von Handlungsempfehlungen herausgegeben, um das Risiko einer Kompromittierung zu minimieren:

- Geräte kennen: Es ist wichtig, einen Überblick über alle Geräte im Heimnetzwerk zu haben. Eine solche Liste kann meist direkt über den privaten Router eingesehen werden.

- Zugangsdaten absichern: Die Zugangsdaten aller Endgeräte sollten gesammelt und abgesichert werden. Insbesondere müssen Standard-Logins geändert werden. Der Einsatz eines Passwort-Safes wird empfohlen.

- Zustand ermitteln: Das Alter der Hardware und der Patch-Stand sollten regelmäßig überprüft werden. Fehlende Sicherheitspatches bieten Angreifern eine leichte Angriffsfläche.

- Automatisierte Updates: Die automatische Update-Funktion sollte aktiviert werden, um Sicherheitslücken zu schließen.

- Manuelle Updates: Wenn keine automatischen Updates verfügbar sind, sollte der Patch-Stand regelmäßig manuell überprüft und notwendige Updates eingespielt werden.

- Informationsangebote nutzen: Es ist ratsam, aktuelle Informationsangebote vom Bundesamt für Sicherheit in der Informationstechnik und den Verbraucherzentralen zu nutzen, um Geräte mit Schwachstellen zu identifizieren.

- Netzwerk sichern: Die Konfiguration aller IT-Geräte sollte überprüft werden, um Fernzugriffe aus dem Internet zu beschränken.

- Systemumfang beschränken: Nicht benötigte Features sollten deaktiviert werden, um potenzielle Sicherheitslücken zu reduzieren.

- Kaufentscheidung überdenken: Bei der Anschaffung neuer Geräte sollten Berichte aus den Medien zu bekannten Sicherheitslücken berücksichtigt werden. Ein günstiger Preis kann darauf hinweisen, dass bei den Sicherheitsmaßnahmen gespart wurde.